Moin,

folgendes Szenario bringt mich gerade an meine Grenzen:

REDDOXX Archivierungs Appliance - Unterstützt OpenLDAP, MS Active Directory, OX und Novell.

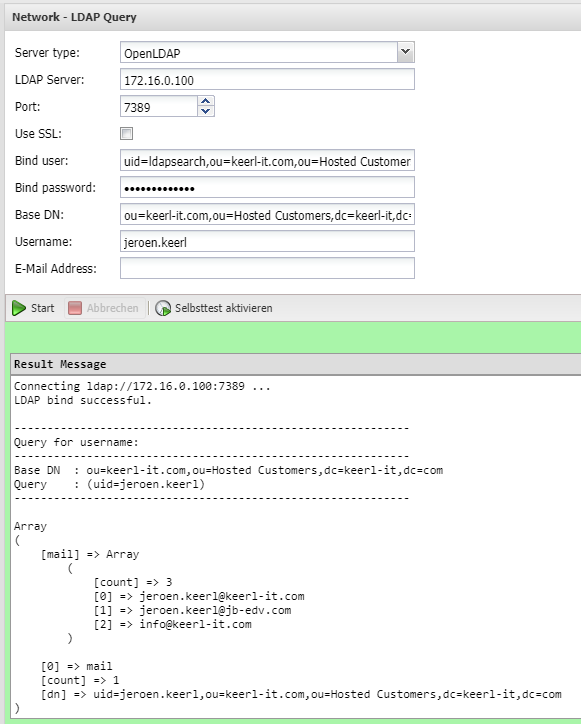

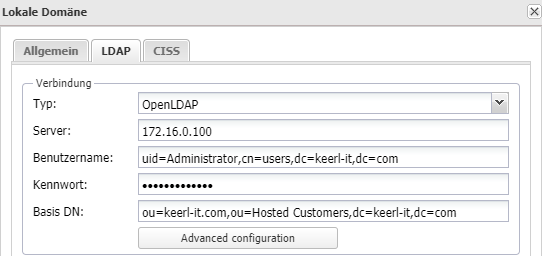

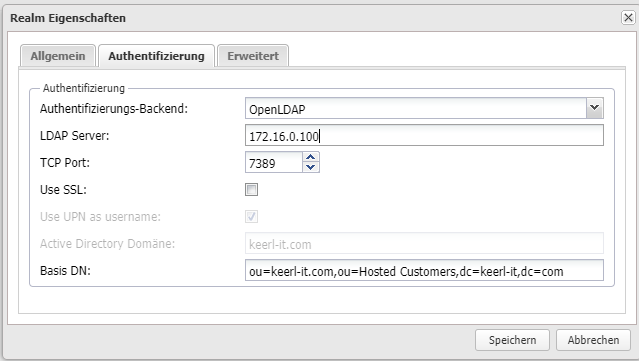

Bei OpenLDAP kann ich zwar erfolgreich ein Query mit dem Admin-Konto durchführen - Beim Anmeldeversuch heißt es “Insufficient access rights”.

Bei Active Directory kann ich auch ein Query durchführen, dann findet der ArchivServer allerdings nichts, da weder “samAccountname” noch “UPN” vorhanden zu sein scheinen. Zumindest nicht in der OU wo die Kopano-Domänen hinterlegt sind.

Braucht der Admin für die Remote-Auth über OpenLDAP noch irgendwelche Rechte / Attribute?

Oder brauchen normale (Kopano) User noch zus. Attribute, damit sie sich über OpenLDAP anmelden können?

Oder kann ich im Active Directory den samAccountname “verlinken” mit dem uid?